Objetivos de aprendizaje:

• Realizar las tareas de configuración básicas en un switch.

• Crear las VLAN.

• Asignar puertos de switch a una VLAN.

• Agregar, mover y cambiar puertos.

• Verificar la configuración de VLAN.

• Habilitar los enlaces troncales en las conexiones entre los switches.

• Verificar la configuración del enlace troncal.

• Guardar la configuración de VLAN.

NOTA: Las letras en éste color AZUL son los comandos a utilizar.

Tarea 1: Realizar configuraciones de switches básicas.

Realice la configuración básica en los tres switches.

• Configure los nombres de host del switch.

Realizar lo suguiente en el SWITCH 1.

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z. ---------->se entra al modo de configuración global.

Switch(config)#hostname S1

S1(config)#---------->se puede observar como se cambia el nombre del switch con la ejecución del comando anterior.

S1(config)#---------->se puede observar como se cambia el nombre del switch con la ejecución del comando anterior.

Realizar lo suguiente en el SWITCH 2.

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.---------->se entra al modo de configuración global.

Switch(config)#hostname S2

S2(config)#---------->se puede observar como se cambia el nombre del switch con la ejecución del comando anterior.

S2(config)#---------->se puede observar como se cambia el nombre del switch con la ejecución del comando anterior.

Realizar lo suguiente en el SWITCH 3.

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z. ---------->se entra al modo de configuración global.

Switch(config)#hostname S3

S3(config)#---------->se puede observar como se cambia el nombre del switch con la ejecución del comando anterior.

S3(config)#---------->se puede observar como se cambia el nombre del switch con la ejecución del comando anterior.

• Deshabilite la búsqueda DNS.

Realizar lo suguiente en el SWITCH 1.

S1(config)#no ip domain lookup

Realizar lo suguiente en el SWITCH 2.

S2(config)#no ip domain lookup

Realizar lo suguiente en el SWITCH 3.

S3(config)#no ip domain lookup

• Configure una contraseña de class en el Modo EXEC privilegiado encriptado.

Realizar lo suguiente en el SWITCH 1.

S1(config)#enable secret class

Realizar lo suguiente en el SWITCH 2.

S2(config)#enable secret class

Realizar lo suguiente en el SWITCH 3.

S3(config)#enable secret class

• Configure una contraseña de cisco para las conexiones de consola.

Realizar lo suguiente en el SWITCH 1.

S1(config)#line console 0

S1(config-line)#password cisco

S1(config-line)#login

S1(config-line)#exit

Realizar lo suguiente en el SWITCH 2.

S2(config)#line console 0

S2(config-line)#password cisco

S2(config-line)#login

S2(config-line)#exit

Realizar lo suguiente en el SWITCH 3.

S3(config)#line console 0

S3(config-line)#password cisco

S3(config-line)#login

S3(config-line)#exit

• Configure una contraseña de cisco para las conexiones vty.

Realizar lo suguiente en el SWITCH 1.

S1(config)#line vty 0 15

S1(config-line)#password cisco

S1(config-line)#login

S1(config-line)#exit

Realizar lo suguiente en el SWITCH 2.

S2(config)#line vty 0 15

S2(config-line)#password cisco

S2(config-line)#login

S2(config-line)#exit

Realizar lo suguiente en el SWITCH 3.

S3(config)#line vty 0 15

S3(config-line)#password cisco

S3(config-line)#login

S3(config-line)#exit

Tarea 2: Configurar y activar interfaces Ethernet.

Desde

Desktop, seleccione IP Configuration para configurar las interfaces

Ethernet de los seis equipos PC con las direcciones IP y los gateways

predeterminados que se indican en la tabla de direccionamiento, ubicada

después del diagrama de topología.

Nota: Por el momento, la dirección IP para la PC1 se califica como incorrecta. Cambiará la dirección IP de PC1 más adelante.

Tarea 3: Configurar las VLAN en el switch.

Paso 1: Cree VLAN en el switch S1.

Use el comando vlan id

de la VLAN en el modo de configuración global para agregar VLAN al

switch S1. Hay cuatro VLAN para configurar en esta actividad. Después de

crear la VLAN, estará en modo de configuración vlan, que permite

asignar un nombre a la vlan mediante el comando vlan nombre.

Realizar lo suguiente en el SWITCH 1.

S1(config)#vlan 99

S1(config-vlan)#name Management&Native

S1(config-vlan)#exit

S1(config)#vlan 10

S1(config-vlan)#name Faculty/Staff

S1(config-vlan)#exit

S1(config)#vlan 20

S1(config-vlan)#name Students

S1(config-vlan)#exit

S1(config)#vlan 30

S1(config-vlan)#name Guest(Default)

S1(config-vlan)#exit

S1(config-vlan)#name Management&Native

S1(config-vlan)#exit

S1(config)#vlan 10

S1(config-vlan)#name Faculty/Staff

S1(config-vlan)#exit

S1(config)#vlan 20

S1(config-vlan)#name Students

S1(config-vlan)#exit

S1(config)#vlan 30

S1(config-vlan)#name Guest(Default)

S1(config-vlan)#exit

S1(config)#end

S1#

%SYS-5-CONFIG_I: Configured from console by console----->mensaje que muestra la salida de la configuración de la consola.

S1#

%SYS-5-CONFIG_I: Configured from console by console----->mensaje que muestra la salida de la configuración de la consola.

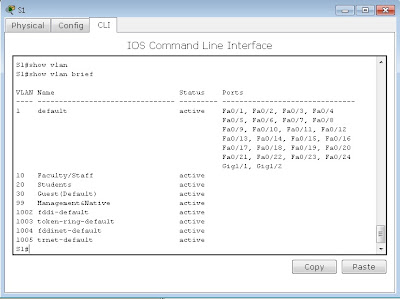

Paso 2: Verifique que las VLAN se hayan creado en S1.

Use el comando show vlan brief para verificar que las VLAN se hayan creado.

S1#show vlan brief

Nota: En esta imagen se puede observar que las VLAN 10, 20, 30 Y 99 se han creado.

Paso 3: Configure y asignar nombres a las VLAN en los switches S2 y S3.

Cree y asigne nombres a las VLAN 10, 20, 30 y 99 en S2 y S3 usando los comandos del paso 1.

Realizar lo suguiente en el SWITCH 2.

Realizar lo suguiente en el SWITCH 2.

S2(config)#vlan 99

S2(config-vlan)#name Management&Native

S2(config-vlan)#exit

S2(config)#vlan 10

S2(config-vlan)#name Faculty/Staff

S2(config-vlan)#exit

S2(config)#vlan 20

S2(config-vlan)#name Students

S2(config-vlan)#exit

S2(config)#vlan 30

S2(config-vlan)#name Guest(Default)

S2(config-vlan)#exit

S2(config)#end

S2(config-vlan)#name Management&Native

S2(config-vlan)#exit

S2(config)#vlan 10

S2(config-vlan)#name Faculty/Staff

S2(config-vlan)#exit

S2(config)#vlan 20

S2(config-vlan)#name Students

S2(config-vlan)#exit

S2(config)#vlan 30

S2(config-vlan)#name Guest(Default)

S2(config-vlan)#exit

S2(config)#end

S2#

%SYS-5-CONFIG_I: Configured from console by console----->mensaje que muestra la salida de la configuración de la consola.

Realizar lo suguiente en el SWITCH 3.

Realizar lo suguiente en el SWITCH 3.

S3(config)#vlan 99

S3(config-vlan)#name Management&Native

S3(config-vlan)#exit

S3(config)#vlan 10

S3(config-vlan)#name Faculty/Staff

S3(config-vlan)#exit

S3(config)#vlan 20

S3(config-vlan)#name Students

S3(config-vlan)#exit

S3(config)#vlan 30

S3(config-vlan)#name Guest(Default)

S3(config-vlan)#exit

S3(config)#end

S3(config-vlan)#name Management&Native

S3(config-vlan)#exit

S3(config)#vlan 10

S3(config-vlan)#name Faculty/Staff

S3(config-vlan)#exit

S3(config)#vlan 20

S3(config-vlan)#name Students

S3(config-vlan)#exit

S3(config)#vlan 30

S3(config-vlan)#name Guest(Default)

S3(config-vlan)#exit

S3(config)#end

S3#

%SYS-5-CONFIG_I: Configured from console by console----->mensaje que muestra la salida de la configuración de la consola.

Verifique la configuración correcta mediante el comando show vlan brief.

SWITCH 2.

Nota: En esta imagen se puede observar que las VLAN 10, 20, 30 Y 99 se han creado.

SWITCH 3.

Nota: En esta imagen se puede observar que las VLAN 10, 20, 30 Y 99 se han creado.

Nota: Actualmente no existen puertos asignados a estas VLAN creadas anteriormente.

Paso 4: Asigne puertos del switch a las VLAN en S2 y S3.

Consulte

la tabla de asignación de puertos de la parte de arriba, después de la

tabla de direccionamiento. Los puertos se asignan a las VLAN en el modo

de configuración de interfaz, mediante el comando switchport access vlan id de la VLAN. Packet Tracer sólo calificará la primera interfaz de cada rango (la interfaz a la que está conectado el equipo PC).

Normalmente, se usaría el comando interface range, pero Packet Tracer no admite este comando.

Normalmente, se usaría el comando interface range, pero Packet Tracer no admite este comando.

Realizar lo suguiente en el SWITCH 2.

S2(config)#interface fastEthernet0/6

S2(config-if)#switchport mode access

S2(config-if)#switchport access vlan 30

S2(config-if)#switchport mode access

S2(config-if)#switchport access vlan 30

S2(config-if)#interface fastEthernet0/11

S2(config-if)#switchport mode access

S2(config-if)#switchport access vlan 10

S2(config-if)#interface fastEthernet0/18

S2(config-if)#switchport mode access

S2(config-if)#switchport access vlan 20

S2(config-if)#end

S2#copy running-config startup-config----->comando guardar la configuración hecha en este switch hata el momento.

Destination filename [startup-config]? [Intro]

Building configuration...

[OK]----->mensajes de confirmación de guardado.

S2(config-if)#switchport mode access

S2(config-if)#switchport access vlan 10

S2(config-if)#interface fastEthernet0/18

S2(config-if)#switchport mode access

S2(config-if)#switchport access vlan 20

S2(config-if)#end

S2#copy running-config startup-config----->comando guardar la configuración hecha en este switch hata el momento.

Destination filename [startup-config]? [Intro]

Building configuration...

[OK]----->mensajes de confirmación de guardado.

Nota: Por el momento, la VLAN de acceso Fa0/11 se marca como incorrecta. Esta situación se corregirá más adelante en la actividad.

Realizar lo suguiente en el SWITCH 3.

S3(config)#interface fastEthernet0/6

S3(config-if)#switchport mode access

S3(config-if)#switchport access vlan 30

S3(config-if)#switchport mode access

S3(config-if)#switchport access vlan 30

S3(config-if)#interface fastEthernet0/11

S3(config-if)#switchport mode access

S3(config-if)#switchport access vlan 10

S3(config-if)#interface fastEthernet0/18

S3(config-if)#switchport mode access

S3(config-if)#switchport access vlan 20

S3(config-if)#end

S3#copy running-config startup-config----->comando guardar la configuración hecha en este switch hata el momento.

Destination filename [startup-config]? [Intro]

Building configuration...

[OK]----->mensajes de confirmación de guardado.

S3(config-if)#switchport mode access

S3(config-if)#switchport access vlan 10

S3(config-if)#interface fastEthernet0/18

S3(config-if)#switchport mode access

S3(config-if)#switchport access vlan 20

S3(config-if)#end

S3#copy running-config startup-config----->comando guardar la configuración hecha en este switch hata el momento.

Destination filename [startup-config]? [Intro]

Building configuration...

[OK]----->mensajes de confirmación de guardado.

Paso 5: Determine qué puertos se han agregado.

Use el comando show vlan id número de VLAN en S2 para ver los puertos que están asignados a VLAN 10.

Nota: En esta imagen se puede observar los puesrtos asignados a las VLAN 10, 20, 30 Y 99 se han creado en el switch 2.

¿Qué puertos están asignados a VLAN 10? Fa0/11

Nota: El comando show vlan name nombre de la VLAN muestra la misma información.

También puede ver la información de asignación de la VLAN mediante el comando show interfaces switchport.

Paso 6: Asigne la VLAN de administración.

Una

VLAN de administración es cualquier VLAN configurada para acceder a las

capacidades de administración de un switch. VLAN 1 sirve como la VLAN

de administración si no definió específicamente otra VLAN. El usuario

asigna una dirección IP y una máscara de subred a la VLAN de

administración.

Un switch puede administrarse a través de HTTP, Telnet, SSH o SNMP. Dado que la configuración de fábrica de un switch Cisco tiene VLAN 1 como VLAN por defecto, VLAN 1 no es una elección adecuada para la VLAN de administración. No sería deseable que un usuario que se conecte a un switch acceda por defecto a la VLAN de administración. Recuerde que anteriormente en esta práctica de laboratorio

configuró la VLAN de administración como VLAN 99.

Desde el modo de configuración de interfaz, use el comando ip address para asignar la dirección IP de administración a los switches, mostradas en la tabla de direccionamiento.

Un switch puede administrarse a través de HTTP, Telnet, SSH o SNMP. Dado que la configuración de fábrica de un switch Cisco tiene VLAN 1 como VLAN por defecto, VLAN 1 no es una elección adecuada para la VLAN de administración. No sería deseable que un usuario que se conecte a un switch acceda por defecto a la VLAN de administración. Recuerde que anteriormente en esta práctica de laboratorio

configuró la VLAN de administración como VLAN 99.

Desde el modo de configuración de interfaz, use el comando ip address para asignar la dirección IP de administración a los switches, mostradas en la tabla de direccionamiento.

Realizar lo suguiente en el SWITCH 1.

S1(config)#interface vlan 99

S1(config-if)#ip address 172.17.99.11 255.255.255.0

S1(config-if)#no shutdown

S1(config-if)#ip address 172.17.99.11 255.255.255.0

S1(config-if)#no shutdown

Realizar lo suguiente en el SWITCH 2.

S2(config)#interface vlan 99

S2(config-if)#ip address 172.17.99.12 255.255.255.0

S2(config-if)#no shutdown

S2(config-if)#ip address 172.17.99.12 255.255.255.0

S2(config-if)#no shutdown

Realizar lo suguiente en el SWITCH 3.

S3(config)#interface vlan 99

S3(config-if)#ip address 172.17.99.13 255.255.255.0

S3(config-if)#no shutdown

S3(config-if)#ip address 172.17.99.13 255.255.255.0

S3(config-if)#no shutdown

La

asignación de una dirección de administración permite la comunicación

IP entre los switches. Además permite que cualquier host conectado a un

puerto asignado a VLAN 99 se conecte con los switches.

Dado que la VLAN 99 está configurada como la VLAN de administración, los puertos asignados a esta VLAN se consideran puertos de administración y se debe garantizar su seguridad para controlar los dispositivos que pueden conectarse a ellos.

Dado que la VLAN 99 está configurada como la VLAN de administración, los puertos asignados a esta VLAN se consideran puertos de administración y se debe garantizar su seguridad para controlar los dispositivos que pueden conectarse a ellos.

Paso 7: Configure los enlaces troncales y la VLAN nativa para los puertos de enlaces troncales en todos los switches.

Realizar lo suguiente en el SWITCH 1.

S1(config)#interface fa0/1

S1(config-if)#switchport mode trunk

S1(config-if)#switchport trunk native vlan 99

S1(config-if)#interface fa0/2

S1(config-if)#switchport mode trunk

S1(config-if)#switchport trunk native vlan 99

S1(config-if)#end

S1(config-if)#switchport mode trunk

S1(config-if)#switchport trunk native vlan 99

S1(config-if)#interface fa0/2

S1(config-if)#switchport mode trunk

S1(config-if)#switchport trunk native vlan 99

S1(config-if)#end

Realizar lo suguiente en el SWITCH 2.

S2(config)#interface fa0/1

S2(config-if)#switchport mode trunk

S2(config-if)#switchport trunk native vlan 99

S2(config-if)#end

Realizar lo suguiente en el SWITCH 3.

S3(config)#interface fa0/2

S3(config-if)#switchport mode trunk

S3(config-if)#switchport trunk native vlan 99

S3(config-if)#end

Verifique que los enlaces troncales se hayan configurado mediante el comando show interface trunk.

SWITCH 1.

Nota: En esta imagen se puede observar los enalces troncales que se han creado es este switch.

SWITCH 2.

Nota: En esta imagen se puede observar los enalces troncales que se han creado es este switch.

SWITCH 3.

Nota: En esta imagen se puede observar los enalces troncales que se han creado es este switch.

Paso 8: Verifique que los switches puedan comunicarse.

Desde S1, haga ping a la dirección de administración en S2 y S3.

Nota: Los Ping son exitosos.

Paso 9: Haga ping a varios hosts desde PC2.

Haga ping desde PC2 a PC1 (172.17.10.21). ¿El intento de ping se realizó correctamente? NO

Haga ping desde PC2 host a la dirección IP 172.17.99.12 de la VLAN 99 del switch. ¿El intento de ping se realizó correctamente? NO

Haga ping desde PC2 host a la dirección IP 172.17.99.12 de la VLAN 99 del switch. ¿El intento de ping se realizó correctamente? NO

Nota: Dado que estos hosts están en subredes diferentes y en VLAN diferentes, no pueden comunicarse sin un dispositivo de capa 3 que funcione como ruta entre las diferentes subredes.

Haga ping desde PC2 host a PC5 host. ¿El intento de ping se realizó correctamente? SI

Nota: Dado que PC2 está en la misma VLAN y la misma subred que PC5, el ping se realiza correctamente.

Paso 10: Mueva PC1 a la misma VLAN que PC2.

El puerto conectado a PC2 (S2 Fa0/18) está asignado a la VLAN 20, y el puerto conectado a PC1 (S2 Fa0/11) está asignado a la VLAN 10. Reasigne el puerto S2 Fa0/11 a la VLAN 20. No es necesario que primero quite un puerto de una VLAN para cambiar su pertenencia de VLAN. Después de reasignar un puerto a una nueva VLAN, ese puerto se quita automáticamente de su VLAN anterior.

Realizar lo suguiente en el SWITCH 2.

S2(config)#interface fastethernet 0/11

S2(config-if)#switchport access vlan 20

S2(config-if)#end

Haga ping desde PC2 host a PC1 host. ¿El intento de ping se realizó correctamente? NO

Paso 11: Cambie la dirección IP y la red en PC1.

Cambie la dirección IP en PC1 a 172.17.20.21. La máscara de subred y el gateway predeterminado pueden permanecer sin cambios. Una vez más, haga ping desde PC2 host a PC1 host, usando la dirección IP recientemente asignada.

¿El intento de ping se realizó correctamente? SI

¿Por qué este intento se realizó correctamente?Esta en la mism red y en la misma VLAN.

¿Por qué este intento se realizó correctamente?Esta en la mism red y en la misma VLAN.